Von den gröbsten Phishing-Versuchen mit geringem Aufwand bis hin zu den ausgefeiltesten High-Tech-Hacks – die Angriffe hören nie auf. Eine wirksame Abwehr dieser Bedrohungen erfordert eine konsistente und umfassende Sicherheitslage, wie sie in der Norm ISO 27001 beschrieben ist.

So entmutigend diese Bedrohungen auch erscheinen mögen, bis zu 80 % können gestoppt werden durch die Einführung von Sicherheitskontrollen. Durch die Implementierung von ISO 27001 können Sie dazu beitragen, Ihr Unternehmen vor modernen Cyberangriffen zu schützen, ein hohes Maß an Ausfallsicherheit zu erreichen und einen sicheren und vertrauenswürdigen Ruf aufrechtzuerhalten.

Mit der letzten großen Aktualisierung im Jahr 2022 wurden elf neue Kontrollen eingeführt, die die Sicherheit von Unternehmen und ihren Daten gewährleisten sollen. Lassen Sie uns untersuchen, was diese Kontrollen beinhalten und warum sie für Informationssicherheitsmanagementsysteme unerlässlich sind.

ISO 27001: Was ist das und warum ist es so wichtig?

ISO 27001 stellt den internationalen Maßstab für das Management von Informationssicherheitssystemen dar. Es wurde 2005 von der International Organization for Standardization und der International Electrotechnical Commission ins Leben gerufen. ISO 27001 definiert die wesentlichen Anforderungen für jede Organisation, die einen systematisierten Ansatz verfolgt Datenschutz and cybersecurity.

Wenn eine Organisation nach ISO 27001 zertifiziert ist, Es beweist, dass sie Best Practices für die Verwaltung ihrer Technologie, Richtlinien und Personalressourcen befolgen, um die Sicherheit zu optimieren. Angesichts der Verbreitung von Cyberangriffen, die sich gegen jede Online-Organisation richten, von Kleinunternehmen bis hin zu Großkonzernen, stellt ein umfassender und standardisierter Ansatz sicher, dass Risiken angemessen gemanagt werden und dass es einen fortlaufenden Prozess zur Identifizierung und Behebung von Schwachstellen gibt.

Was sind ISO 27001-Kontrollen?

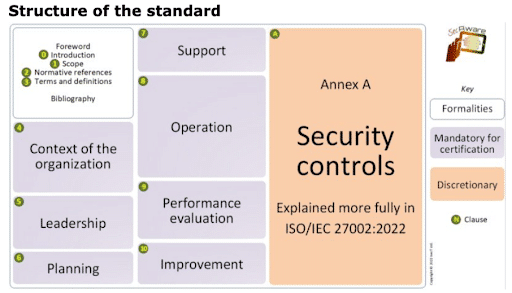

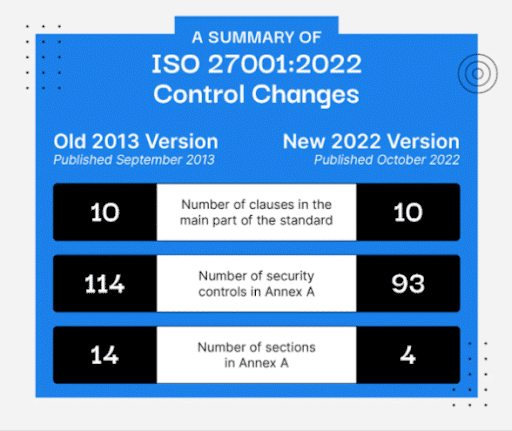

ISO 27001 bietet Richtlinien für Führung, Planung, Unterstützung, betriebliche Umsetzung, Leistungsbewertung und kontinuierliche Verbesserung, aber Die detailliertesten Anforderungen der Norm sind die Kontrollen, die in einem Abschnitt namens Anhang A aufgeführt sind. Der Standard enthielt ursprünglich 114 verschiedene Kontrollen, die in vierzehn Bereiche unterteilt waren und vierzehn kritische Bereiche der Informationssicherheit abdeckten.

ISO 27001 – Anhang A

- Richtlinien zur Informationssicherheit

- Organisation der Informationssicherheit

- Sicherheit der Humanressourcen

- Asset management

- Zugangskontrolle

- Kryptographie

- Physische und Umweltsicherheit

- Betriebssicherheit

- Kommunikationssicherheit

- Systemanschaffung, -entwicklung und -wartung

- Lieferantenbeziehungen

- Management von Informationssicherheitsvorfällen

- Informationssicherheitsaspekte des Business Continuity Managements

- Einhaltung

Jede Kontrolle gibt Organisationen Anweisungen, wie sie Bedrohungen erkennen, ihre Gefährdung verringern und die richtigen Maßnahmen als Reaktion darauf ergreifen können.

Allerdings muss nicht jede Organisation alle Kontrollen übernehmen. Sie können je nach Bedarf angewendet werden, wie durch a festgelegt umfassende Risikobewertung Verfahren. Eine verwandte Norm, ISO 27002, bietet Informationen zur Implementierung dieser Kontrollen.

Welche Vorteile bietet die Einführung von ISO 27001-Kontrollen?

Durch die Identifizierung der für ihren Betrieb relevanten Kontrollen und deren Implementierung können Unternehmen ein umfassendes, optimiertes System zur Erkennung und Bewältigung von Cyber-Bedrohungen aufbauen. Dies bringt mehrere direkte Vorteile mit sich.

Am wichtigsten ist es schützt Ihre digitale Infrastruktur und verringert die Wahrscheinlichkeit erheblicher Datenverluste durch einen Verstoß oder einen Ransomware-Vorfall. Es auch stellt sicher, dass Sie viele der Datenschutzanforderungen einhalten von der Regierung und den Aufsichtsbehörden der Industrie vorgeschrieben.

Sie können auch Ihre Sicherheitskontrollen und die ISO 27001-Zertifizierung hervorheben zeigt Ihr Engagement für strenge Cybersicherheitspraktiken– und deren kontinuierliche Verbesserung – gegenüber Kunden, Geschäftspartnern und anderen Stakeholdern und helfen Ihnen, einen positiven Ruf aufrechtzuerhalten.

Selbst für den unglücklichen Fall, dass sich ein Cyberangriff tatsächlich auf Ihr Unternehmen auswirkt, ISO 27001-Kontrollen können den Schaden begrenzen und Sie so schnell wie möglich zum normalen Betrieb zurückführen.

Was hat sich in ISO 27001 geändert?

Die ISO 27001-Norm erhielt ihr letztes großes Update im Oktober 2022. In den neun Jahren seit der letzten Überarbeitung haben sich die Methoden von Online-Betrug und Cyberkriminalität erheblich weiterentwickelt. Die im Jahr 2022 eingeführten Änderungen haben die Fähigkeit des Standards verbessert, mit den Bedrohungen umzugehen, denen Unternehmen derzeit ausgesetzt sind.

Viele der Änderungen waren relativ geringfügig und betrafen Umstrukturierungen oder Ergänzungen verschiedener Klauseln:

- Die Interne Revisionsklausel wurde in zwei Unterklauseln unterteilt.

- Die Management-Review-Klausel wurde in drei Unterabschnitte unterteilt und um einen neuen Pflichtpunkt ergänzt.

- Ein neuer Abschnitt (6.3: Planung von Änderungen) wurde hinzugefügt.

Die bedeutendsten Änderungen betreffen jedoch die Anhang-A-Kontrollen. Die Kontrollstruktur wurde überarbeitet, die vierzehn Bereiche wurden in vier Kategorien gruppiert, einige der ursprünglich 114 Kontrollen wurden zusammengeführt und Es wurden elf neue Kontrollen hinzugefügt, sodass sich die neue Gesamtzahl auf 93 erhöht.

Was sind die 11 neuen ISO 27001-Kontrollen?

Wenn eine Bewertung Ihrer Organisation ergibt, dass Sie über die relevanten Risikofaktoren verfügen, können diese Kontrollen konkrete Schritte zu Ihrem eigenen Schutz bieten.

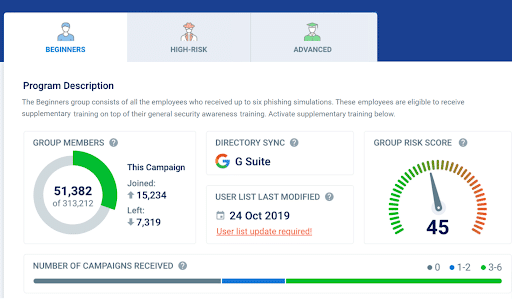

1) 5.7: Bedrohungsintelligenz

Sammeln Sie Daten zu Bedrohungen der Informationssicherheit, analysieren Sie sie und generieren Sie Informationen, die Sie für präventive und reagierende Maßnahmen nutzen können. Die erfolgreiche Umsetzung dieser und anderer Kontrollen hängt davon ab, dass das Organisationspersonal dazu in der Lage ist Bedrohungen erkennen und angemessen reagieren. Schulungsplattformen wie CybeReady können eine der besten Möglichkeiten sein, Mitarbeiter über ihre Rolle bei der Optimierung der Wirksamkeit von ISO 27001-Kontrollen zu schulen.

2) 5.23: Informationssicherheit für die Nutzung von Cloud-Diensten

Etablieren Sie sichere Prozesse für die Nutzung, Beendigung und Verwaltung von Cloud-Diensten. Denn Cloud-Daten stehen nicht unter der direkten physischen Kontrolle des Unternehmens,Strenge Richtlinien und Benutzerschulungen sind für die Gewährleistung der Datenintegrität von entscheidender Bedeutung.

3) 17.30 Uhr: Bereitschaft der Informations- und Kommunikationstechnologie für Geschäftskontinuität

Sorgen Sie für sichere und zuverlässige IKT-Systeme, um die Kommunikation und Funktionalität im Falle eines störenden Cyberangriffs aufrechtzuerhalten. Stellen Sie sicher, dass Sie über angemessene Planung, Hardware und Schulung verfügen, um die Kontinuität sicherzustellen. Es sollten Verfahren implementiert werden, um die Datenintegrität nach einem Verstoß zu überprüfen.

4) 7.4: Physische Sicherheitsüberwachung

Überwachen und sichern Sie Bereiche, in denen sensible Daten und kritische Hardware gespeichert sind verhindern unbefugten Zugriff. Während viele Cyberangriffe vollständig online durchgeführt werden, können unsachgemäß gesicherte Server, Geräte und Netzwerkkomponenten auch persönlich angegriffen werden. Zu den empfehlenswerten Maßnahmen können Kameras, Alarmsysteme und Sicherheitspatrouillen gehören.

5) 8.9: Konfigurationsmanagement

Definieren Sie geeignete Sicherheitskonfigurationen für Ihre technologischen Anlagen und überwachen Sie diese regelmäßig, um unbefugte Änderungen und Konfigurationsabweichungen zu verhindern. Konfigurationseinrichtungs- und Überprüfungsprozesse müssen gründlich dokumentiert werden.

6) 8.10: Löschen von Informationen

Legen Sie Richtlinien zur Datenaufbewahrung fest und löschen Sie gespeicherte Daten, wenn sie nicht mehr benötigt werden. Arbeiten Sie daran, die Speicherung sensibler Daten, die nicht für geschäftliche Zwecke verwendet werden, zu minimieren. Benutzer sollten darin geschult werden, wann und wie sie nicht benötigte Datensätze sicher löschen.

7) 8.11: Datenmaskierung

Wann immer möglich (z. B. während der Entwicklung oder beim Testen), Datenmaskierungsverfahren wie Verschlüsselung oder Anonymisierung nutzen, um persönliche Informationen und andere sensible Daten zu verschleiern. Informieren Sie das Personal über die richtigen Umstände und Verfahren zur Datenmaskierung.

8) 8.12: Schutz vor Datenlecks

Ergreifen Sie geeignete Maßnahmen, um Leckagen beim Speichern, Übertragen oder Verarbeiten von Daten zu minimieren. Überwachen Sie Kanäle, in denen Lecks auftreten könnten, z. B. Netzwerkkomponenten, mobile Geräte und Wechselspeicher. Erstellen Sie Richtlinien und Prozesse, die das Risiko von Datenlecks minimieren, und schulen Sie Benutzer in Best Practices für den sicheren Umgang mit Daten auf den Kanälen, auf die sie zugreifen.

9) 8.16: Überwachungsaktivitäten

Kontinuierlich überwachen Ihr Netzwerk, Ihre technischen Ressourcen und Softwareanwendungen auf verdächtiges Verhalten. Informieren Sie Benutzer darüber, welche Systeme und Aktivitäten überwacht werden. Wenn Anomalien festgestellt werden, ergreifen Sie sofort geeignete Maßnahmen, um festzustellen, ob eine Sicherheitsverletzung vorliegt.

10) 8.23: Webfilterung

Beschränken Sie den Zugriff auf externe Websites, um die Verbreitung von Malware zu verhindern und unsicheres Benutzerverhalten zu unterbinden. Kommunizieren Sie Richtlinien und Erwartungen an Benutzer und schulen Sie sie darin, potenziell gefährliche Websites zu erkennen, die nicht vom Filter gesperrt werden.

11) 8.28: Sichere Codierung

Establish secure coding principles die von internen Softwareentwicklern befolgt werden müssen. Sorgen Sie für eine sichere Entwicklungsumgebung, implementieren Sie Maßnahmen, um unbefugte Änderungen am Quellcode zu verhindern, dokumentieren Sie Änderungen gründlich und bieten Sie Programmierern entsprechende Schulungen an.

ISO 27001: Am effektivsten, wenn alle an Bord sind

Die Einführung von ISO 27001-Kontrollen oder die Vorbereitung auf ein Zertifizierungsaudit erfordert eine umfassende Aus- und Weiterbildung im gesamten Unternehmen, die für eine erfolgreiche Umsetzung unerlässlich ist. Die Wirksamkeit dieser Schutzmaßnahmen hängt stark von der menschlichen Intelligenz ab. Häufig kommt es zu katastrophalen Datenschutzverletzungen, weil die Täter Benutzer ausnutzen, die sich nicht an Best Practices für die Cybersicherheit halten.

Mit der Plattform von CybeReady können wichtige Schulungen zur Sensibilisierung für Cybersicherheit schnell, ansprechend und einprägsam für alle Beteiligten gestaltet werden, die eine Rolle bei der Einhaltung dieser Standards und dem Schutz der sensiblen Daten Ihres Unternehmens spielen müssen.

Buchen Sie noch heute eine Demo Erfahren Sie, wie einfach es ist, ein Schulungsprogramm zu starten, um Ihr Team auf die Bewältigung der anspruchsvollsten Cyber-Bedrohungen von heute vorzubereiten.

![ISO 27001 Checklist [XLS Download]](https://cybeready.com/wp-content/uploads/Picture30-1.png)