Für Unternehmen auf der ganzen Welt ist der Schutz sensibler Informationen zur Gewährleistung ihrer Vertraulichkeit, Integrität und Verfügbarkeit in Zeiten unvermeidlicher Informationsverstöße von entscheidender Bedeutung. Der Einsatz eines Informationssicherheits-Managementsystems (ISMS) löst viele Informationssicherheitsprobleme, aber wie lässt es sich am besten einrichten, um die langfristige Belastbarkeit und Sicherheitsstrategie Ihres Unternehmens zu unterstützen?

Die Lösung ist die Einhaltung von ISO 27001, einem internationalen Standard, der den Rahmen für ein effektives ISMS festlegt und einen systematischen Ansatz für die Verwaltung sensibler Unternehmensinformationen bietet. A aktuelle Umfrage unter CIOs zeigte, dass 80 % planen, die Ausgaben für Informationssicherheit im Jahr 2024 zu erhöhen, was den dringenden Bedarf an Datensicherheitspraktiken wie ISO 27001 zeigt.

ISO 27001 stellt sicher, dass Unternehmen eine Vielzahl von Sicherheitskontrollen implementieren, die organisatorische, physische, technologische und personelle Sicherheitsmaßnahmen umfassen – einschließlich Schulungen zur Sensibilisierung für Cybersicherheit. Das Verständnis und die Einhaltung von ISO 27001 ist mehr als eine Branchenanforderung. Es handelt sich um einen strategischen Schritt zur Stärkung der Abwehrkräfte Ihres Unternehmens gegen sich entwickelnde Cyber-Bedrohungen und gleichzeitig zur Bereitstellung einer sichereren Betriebsumgebung.

Was ist ISO 27001?

ISO 27001 (ISO/IEC 27001:2022) ist eine internationale Norm, die 2005 von der International Organization for Standardization (ISO) und der International Electrotechnical Commission (IEC) veröffentlicht und 2013 und 2022 aktualisiert wurde.

ISO 27001 konzentriert sich auf drei Schlüsselprinzipien der Informationssicherheit: Wahrung der Integrität, Vertraulichkeit und Verfügbarkeit von Informationen. Es befasst sich umfassend mit der Verhinderung von Datenverlusten und deckt mehr als nur die IT-Sicherheit ab. Es wurde entwickelt, um Unternehmen dabei zu helfen, ihre Informationsbestände mithilfe eines Informationssicherheits-Managementsystems (ISMS) zu verwalten und zu schützen, unabhängig von ihrer Größe oder Branche.

Das robuste ISMS-Framework des Standards umfasst die neuesten Best Practices im Informationssicherheitsmanagement. Es betont einen Risikomanagementprozess, der von Organisationen verlangt, Sicherheitsrisiken zu identifizieren und zu behandeln, die auf ihre spezifischen Bedürfnisse zugeschnitten sind.

Für wen ist ISO 27001 geeignet?

Die Einhaltung von ISO 27001 ist für Unternehmen von entscheidender Bedeutung, die große Datenmengen, einschließlich sensibler oder geschützter Informationen, verwalten oder in Branchen tätig sind, in denen Datenschutz und Privatsphäre stark reguliert sind.

Zu den Organisationen, die ISO 27001 einhalten müssen, gehören in der Regel Unternehmen aus dem Finanzsektor, dem Gesundheitswesen, dem öffentlichen Sektor, IT-Dienstleistern und allen Unternehmen, die Kundendaten in großem Umfang verarbeiten. Compliance wird oft durch behördliche Anforderungen, vertragliche Verpflichtungen oder die Notwendigkeit, Vertrauen bei Kunden und Stakeholdern aufzubauen, bestimmt Sicherheit ihrer Daten.

Über die obligatorische Einhaltung hinaus ist ISO 27001 für jedes Unternehmen von Vorteil, das einen strengen Ansatz für das Informationssicherheitsmanagement implementieren möchte. Dazu gehören auch Startups, die sich etablieren wollenrobuste Sicherheitspraktiken, Technologieunternehmen, die geistiges Eigentum schützen möchten, und multinationale Konzerne, die die Sicherheit über verschiedene geografische Standorte und Geschäftseinheiten hinweg verwalten müssen.

Vorteile der ISO 27001-Konformität

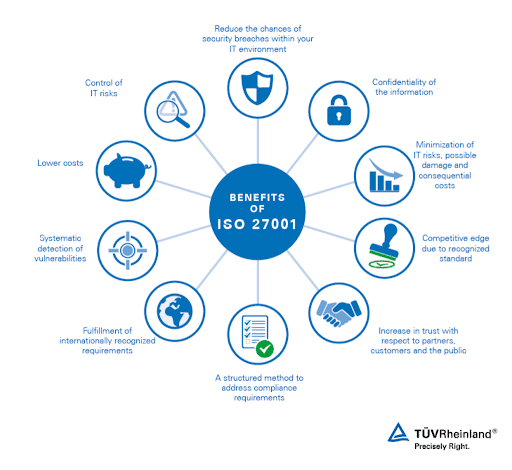

Die Einhaltung der ISO 27001 bietet viele Vorteile:

- Verbesserter Sicherheitsstatus – Stärkt den Schutz von Informationsressourcen vor Cyber-Bedrohungen und -Verstößen.

- Risikomanagement – Erleichtert die proaktive Identifizierung, Bewertung und Verwaltung von Informationssicherheitsrisiken.

- Einhaltung gesetzlicher Vorschriften – Hilft bei der Einhaltung gesetzlicher und behördlicher Datenschutzanforderungen und verringert das Risiko von Strafen.

- Verbessertes Vertrauen der Stakeholder – Stärkt das Vertrauen bei Kunden, Stakeholdern und Partnern durch den Nachweis eines Engagements für die Informationssicherheit.

- Operative Effizienz – Optimiert Prozesse und fördert eine Kultur der kontinuierlichen Verbesserung, was zu mehr Effizienz führt.

- Wettbewerbsvorteil – Positioniert das Unternehmen als vertrauenswürdige Instanz im Bereich Informationssicherheit und differenziert es auf dem Markt.

Wie funktioniert die Einhaltung der ISO 27001?

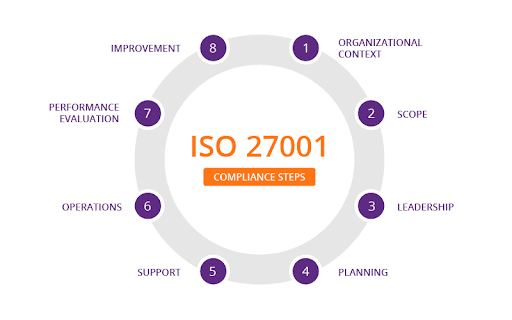

ISO 27001 ist in mehrere Hauptabschnitte gegliedert, die die Anforderungen für die Einrichtung, Implementierung, Aufrechterhaltung und Verbesserung eines Informationssicherheits-Managementsystems beschreiben. Neben diesen Klauseln gibt es Anhang A, der eine detaillierte Liste der Kontrollziele und Kontrollen enthält, die Organisationen in ihrem ISMS implementieren können.

Hier ist ein vereinfachter Blick darauf, wie sich der ISO 27001-Compliance-Prozess in vierzehn verschiedenen Phasen abspielt:

- Kontextermittlung – Verständnis des organisatorischen Kontexts, der Bedürfnisse und Erwartungen der Stakeholder und des Umfangs des ISMS.

- Führungsverpflichtung – Sicherstellung der Einbindung und des Engagements des Top-Managements für das ISMS.

- Planung – Identifizieren von Risiken und Chancen für die Informationssicherheit und Festlegen klarer Ziele für deren Bewältigung.

- Unterstützung – Bereitstellung der notwendigen Ressourcen, Sicherstellung der Kompetenz, Sensibilisierung und Dokumentation von Informationen.

- Betrieb – Planung, Implementierung und Steuerung von Prozessen zur Erfüllung der Informationssicherheitsanforderungen.

- Leistungsbewertung – Überwachung, Messung, Analyse und Bewertung der Leistung des ISMS.

- Verbesserung – Identifizieren und Vornehmen notwendiger Verbesserungen am ISMS.

- Risikobewertung – Systematische Identifizierung und Bewertung von Informationssicherheitsrisiken.

- Risikobehandlung – Implementierung der notwendigen Kontrollen zur Behandlung identifizierter Risiken.

- Zielsetzung – Definieren spezifischer, messbarer Sicherheitsziele.

- Dokumentation – Pflege dokumentierter Informationen, die für die Wirksamkeit des ISMS erforderlich sind.

- Kompetenzentwicklung – Sicherstellen, dass alle am ISMS beteiligten Personen kompetent sind.

- Kommunikation – Gewährleistung einer ordnungsgemäßen und effektiven internen und externen Kommunikation in Bezug auf Informationssicherheit.

- Kontrollimplementierung und -management – Implementierung und Verwaltung der für die Risikobehandlung erforderlichen Kontrollen.

Laden Sie die kostenlose ISO 27001-Checkliste von CybeReady herunter, um Sie bei Ihren Compliance-Bemühungen zu unterstützen und ein umfassendes Verständnis in jeder Phase sicherzustellen. Es führt Sie durch den Compliance-Prozess und stellt sicher, dass bei der Bemühung Ihres Unternehmens, die Anforderungen des Standards zu erfüllen, keine entscheidenden Schritte übersehen werden.

10 Schritte zur ISO 27001-Konformität

Um ISO 27001-konform zu werden, ist ein strukturierter Ansatz erforderlich, der sich auf die Einrichtung und Aufrechterhaltung eines ISMS konzentriert. Hier sind die zehn notwendigen Schritte:

1. Verstehen Sie den Standard

Beginnen Sie damit, sich ein solides Verständnis der ISO 27001-Standards und ihrer Anforderungen zu verschaffen. Stellen Sie sicher, dass Ihr Team die Prinzipien und Prozesse in- und auswendig kennt, da dies eine solide Grundlage für Ihr ISMS bildet. Wenn Sie diese Standards gut kennen, wird der Rest des Prozesses reibungsloser ablaufen und Sie können sicherstellen, dass Sie internationale Sicherheitsmaßstäbe erfüllen.

2. Führen Sie eine Lückenanalyse durch

Führen Sie eine Lückenanalyse durch, um zu sehen, wie Ihre aktuellen Sicherheitsmaßnahmen im Vergleich zu den ISO 27001-Standards abschneiden. Dieser Schritt zeigt Ihnen, wo Sie sich verbessern müssen, und hilft Ihnen, Ihre Bemühungen auf die Bereiche mit der größten Wirkung zu konzentrieren.

3. Definieren Sie den Umfang

Machen Sie deutlich, welche Teile Ihrer Organisation das ISMS abdecken soll. Dies trägt dazu bei, dass Ihr ISMS fokussiert und überschaubar ist und alle wichtigen Bereiche abdeckt, ohne zu unhandlich zu werden.

4. Richten Sie ein Management-Framework ein

Richten Sie ein Management-Framework ein, das die Einrichtung, den Betrieb und die Verbesserung Ihrer Informationssicherheit steuert. Dieses Framework hilft Ihnen dabei, alles organisiert und auf Kurs zu halten, während Sie an der Verbesserung der Sicherheit Ihres Unternehmens arbeiten.

5. Führen Sie Risikobewertungen durch

Führen Sie Risikobewertungen durch, um Bedrohungen für Ihre Informationssicherheit zu identifizieren und zu bewerten. Das Verständnis dieser Risiken ist der Schlüssel zur Bestimmung, welche Kontrollen zum Schutz Ihres Unternehmens erforderlich sind.

6. Implementieren Sie Kontrollen

Wenden Sie das Notwendige an Kontrollen aus Anhang A um Ihre identifizierten Risiken anzugehen. Dieser Schritt umfasst den Einsatz sowohl technischer Tools als auch organisatorischer Richtlinien, um Ihre Sicherheit zu erhöhen.

7. Mitarbeiter schulen

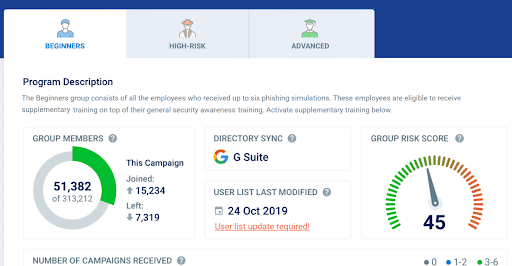

Informieren und schulen Sie Ihre Mitarbeiter über ihre Rollen im ISMS und verbessern Sie so das Gesamtergebnis Organisationssicherheitskultur und sicherzustellen, dass sich die Mitarbeiter potenzieller Sicherheitsbedrohungen bewusst sind und diese proaktiv angehen

CybeReady bietet regelmäßige, aktuelle Schulungen an, die die Fähigkeit der Mitarbeiter verbessern, Sicherheitsvorfälle zu erkennen, zu melden und zu verhindern. Dies steht im Einklang mit dem Fokus von ISO 27001 auf kontinuierliche Verbesserung und effektives Risikomanagement.

8. Überwachen und überprüfen

Behalten Sie Ihr ISMS genau im Auge und prüfen Sie regelmäßig, wie gut die Kontrollen funktionieren. Durch diesen fortlaufenden Überprüfungsprozess können Sie alle Probleme erkennen und beheben und so sicherstellen, dass Ihre Sicherheitsmaßnahmen auch bei sich entwickelnden Bedrohungen wirksam bleiben.

9. Interne Revision

Führen Sie interne Audits durch, um sicherzustellen, dass Ihr ISMS den ISO 27001-Standards und Ihren eigenen Sicherheitsanforderungen entspricht. Diese Audits sind von entscheidender Bedeutung, um Ihre Sicherheitspraktiken auf dem neuesten Stand zu halten.

10. Zertifizierungsaudit

Schließen Sie Ihr Projekt mit einem Zertifizierungsaudit durch eine akkreditierte Zertifizierungsstelle ab. Diese abschließende Überprüfung prüft, ob Ihr ISMS solide und effektiv ist, und zeigt Ihr Engagement für die Aufrechterhaltung hoher Sicherheitsstandards.

Schulung zur Sensibilisierung für Cybersicherheit und Einhaltung von ISO 27001

Schulungen zur Sensibilisierung für Cybersicherheit sind für die Erfüllung des ISO 27001-Mandats gemäß Abschnitt 7.2.2 „Sensibilisierung“ von wesentlicher Bedeutung. Die Klausel verlangt, dass alle Mitarbeiter über die Informationssicherheitsrichtlinie informiert sind, die Folgen von Sicherheitsverletzungen verstehen und ihre Verantwortung für die Aufrechterhaltung der Sicherheit anerkennen.

Darüber hinaus stellt Abschnitt 7.2 „Kompetenz“ sicher, dass Mitarbeiter ihre zugewiesenen Sicherheitsrollen ausführen können – was implizit eine entsprechende Schulung, Ausbildung oder Erfahrung erfordert.

Indem der Schwerpunkt auf der Aufklärung der Mitarbeiter über Informationssicherheitsprinzipien, die spezifischen Bedrohungen für das Unternehmen und ihre Rolle beim Schutz vor diesen Bedrohungen liegt, geht das Cybersecurity-Sensibilisierungstraining auf das Risiko von Verstößen ein, die durch menschliches Versagen verursacht werden – einen der häufigsten Übeltäter bei der Sicherheit Vorfälle.

Letztendlich ist die Schulung des Cybersicherheitsbewusstseins ein grundlegendes Element, das das ISMS einer Organisation erheblich verbessert.

CybeReady steigert Ihre ISO 27001-Compliance-Bemühungen

ISO 27001 setzt den globalen Maßstab für ein effektives Informationssicherheits-Managementsystem, indem es Organisationen einen strengen Ansatz für die Verwaltung vertraulicher Informationen und die Minderung des Risikos von Informationsverstößen bietet. Es hilft Unternehmen, ihre Informationsbestände zu schützen, Vorschriften einzuhalten und das Vertrauen von Kunden und Stakeholdern aufzubauen.

Eine entscheidende Komponente zur Erreichung der ISO 27001-Konformität ist eine umfassende Sensibilisierung für Cybersicherheit. Die Schulungsprogramme von CybeReady sind ansprechend, messbar und vor allem effektiv. Sie statten Ihre Mitarbeiter mit den Kenntnissen und Fähigkeiten aus, die zum Schutz vor der sich ständig verändernden Landschaft der Cyber-Bedrohungen erforderlich sind. Darüber hinaus unterstützt das Compliance-Tool AuditReady die Vorbereitung der Mitarbeiter auf Compliance und liefert Schulungsnachweise.

Kontaktieren Sie CybeReady für eine kostenlose Demo und erfahren Sie, wie wir Ihrem Unternehmen dabei helfen können, seine ISO 27001-Compliance-Bemühungen zu steigern.