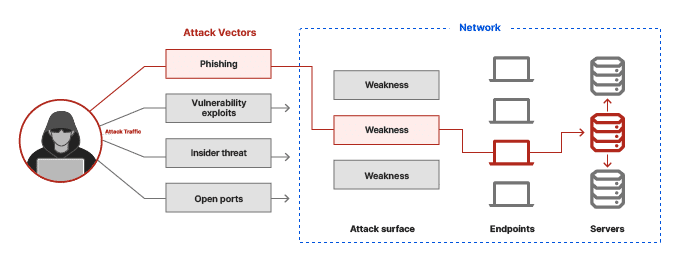

Es gibt mehr Eintrittspunkte als je zuvor, über die heutige Bedrohungsakteure in die IT-Umgebungen von Unternehmen eindringen und sich unbefugten Zugriff verschaffen. Die wachsende Cyber-Angriffsfläche ist ein Nebenprodukt mehrerer Faktoren, darunter die zunehmende Einführung von Multi-Clouds und hybrider ArbeitskräfteIoT-Geräte, und eine Software LieferketteDas hängt zunehmend von externem Open-Source-Code ab.

All diese Faktoren machen es für Unternehmen jeder Größe und Branche schwieriger, die nötige Transparenz zu erlangen, um ihre Aktivitäten zu überwachen Cyber-Angriffsfläche, Verfolgen Sie ihre Vermögenswerte und verschließen Sie den Zugriff auf ihre Daten und Systeme. Um ein Beispiel hervorzuheben:Phishing-Angriffe kosten Unternehmen mittlerweile Kosten 14,8 Millionen US-Dollar pro Jahrim Vergleich zu nur 3,8 Millionen US-Dollar im Jahr 2015.

Abgesehen von Phishing müssen Unternehmen mit Malware, Fehlkonfigurationen, nicht gepatchten Schwachstellen usw. kämpfen. Lieferkette Risiken und Kompromisse bei Anmeldedaten gehören zu den zahlreichen Angriffsvektoren, die alle Schwachstellen oder Schwachstellen ihrer Angriffsfläche ausnutzen.

Um Sicherheitslücken aufzudecken und zu schließen, bevor opportunistische Bedrohungsakteure einen Weg durch sie finden, ist die Reduzierung der Cyber-Angriffsfläche von entscheidender Bedeutung. Dennoch ist es erforderlich, umfassender über die Bandbreite potenzieller Sicherheitsrisiken nachzudenken. Die Bewältigung dieser Herausforderung mag entmutigend klingen, aber der vereinfachte und reduzierte Schutz Cyberrisiken sind es wert. Hier sind acht Maßnahmen, um Ihre Cyber-Angriffsfläche sofort zu reduzieren.

Was ist eine Angriffsfläche?

Eine Angriffsfläche für jedes System oder jede IT-Umgebung ist die Summe aller möglichen Eintrittspunkte, die Hacker ausnutzen können, um einzudringen. Eine andere Möglichkeit, sich eine Angriffsfläche vorzustellen, besteht darin, dass es sich um die nach außen gerichteten Elemente eines Systems oder einer Umgebung handelt, in die Hacker einzudringen versuchen können NIST definiert es, „die Menge der Punkte auf der Grenze.“

Betrachten Sie einige Beispiele dieser Grenzpunkte, die in den Angriffsflächen moderner Organisationen alltäglich sind:

- VPN-Konten –Wird von Remote-Mitarbeitern verwendet, um eine Verbindung zu Unternehmensressourcen herzustellen. Diese Konten sind anfällig für die Übernahme gestohlener Zugangsdaten. Phishing E-Mails, die sich an Benutzer mit geringem Cyberbewusstsein richten, und andere Bedrohungen.

- Unternehmenswebsites –Abgesehen davon, dass sie das digitale Gesicht eines Unternehmens sind, sind Websites potenzielle Quellen für den Zugriff auf sensible Informationen oder betrügerische Transaktionen aufgrund abgelaufener SSL-Zertifikate und fehlender Verschlüsselung. Es besteht auch die Gefahr eines Domain-Hijackings.

- SaaS-Anwendungen –Verschiedene Geschäftsbereiche nutzen eine Reihe von SaaS-Anwendungen, Viele davon liegen außerhalb des Zuständigkeitsbereichs von IT-Teams, die Fehlkonfigurationen und andere Risiken nicht verfolgen können.

- Web Applikationen-Web-Apps stellen für Unternehmen oft wichtige kundenorientierte Funktionen bereit, sie sind es aber auch Risiko eines Kompromisses von veralteten/anfälligen Komponenten.

- GitHub-Repositorys –Unternehmen speichern häufig proprietären Code und andere vertrauliche Informationen in privaten GitHub-Repositorys, die gehackt werden können.

- Cloud-Infrastruktur –Die Cloud-Infrastruktur birgt Fehlkonfigurationsrisiken und andere potenzielle Sicherheitsprobleme, die Daten und Systeme gefährden.

- Häfen– Unternehmen lassen möglicherweise offene Ports offen, auf denen riskante Dienste ausgeführt werden, die anfällig für Exploits sind oder nicht gepatcht werden. Hacker können mit einer Reihe allgemein verfügbarer Tools nach offenen Ports suchen.

Was ist ein Angriffsvektor?

Ein Angriffsvektor ist jede Methode oder jeder Weg, den ein nicht autorisierter Benutzer ausnutzt, um in ein System einzudringen und auf die gewünschten Ressourcen zuzugreifen, um seine Ziele zu erreichen. Angriffsvektoren erleichtern die Datenexfiltration, die Installation von Ransomware und andere Formen von Cyberangriffen.

Beispiele für Angriffsvektoren sind:

- Installieren von Malware auf dem Gerät eines Benutzers.

- Einsatz von Social-Engineering-Techniken, um sich Zugang zu verschaffen.

- Anmeldung bei Konten mit kompromittierten Anmeldeinformationen.

- Zielt auf Systeme ab, die ungepatchte Schwachstellen aufweisen.

Warum ist eine große Angriffsfläche ein Sicherheitsrisiko?

Größere Angriffsflächen bieten böswilligen Akteuren mehr Angriffsziele bei ihren Versuchen, Ihre Systeme zu kompromittieren. Für einen unbefugten Zugriff kann bereits eine Schwachstelle oder Schwachstelle genügen. Und je größer die Angriffsfläche, desto mehr potenzielle Schwachstellen bei der Sicherheit.

Es ist nicht nur die wachsende Natur der Angriffsflächen, die Sicherheitsrisiken mit sich bringt; Es ist auch so, dass sie sich ständig verändern und immer schwieriger zu verfolgen sind. DevOps-Teams können in Sekundenschnelle eine neue Infrastruktur aufbauen und so neue Assets zur Überwachung potenzieller Sicherheitslücken erstellen. Beim Testen und Durchführen neuer Kampagnen fügen Marketingteams den Website-Portfolios von Unternehmen neue Subdomains hinzu.

Arten von Angriffsflächen

| Art der Angriffsfläche | Beschreibung |

| Körperlich | Alle physischen Endpunktgeräte, auf die betrügerische Akteure physischen Zugriff erhalten und die sie auszunutzen versuchen (z. B. USB-Anschlüsse, Mitarbeiter-Laptops, Workstations, Server) |

| Digital | Die nach außen gerichteten Vermögenswerte, die über eine Internetverbindung zugänglich sind und möglicherweise gefährdet sind (z. B. Cloud-Infrastruktur, Ports, Websites) |

| Soziale Entwicklung | Die Gesamtzahl der Mitarbeiter, Endbenutzer, Auftragnehmer und Geschäftspartner mit Zugriff auf Unternehmensressourcen. Jede Person kann mit Social-Engineering-Techniken ins Visier genommen werden, die psychologische Manipulation nutzen, um sie dazu zu verleiten, bestimmte Maßnahmen zu ergreifen, die es Bedrohungsakteuren ermöglichen, in Ihre IT-Umgebung einzudringen. |

| IoT | Die Angriffsfläche des Internets der Dinge (IoT) umfasst alle IoT-Geräte (intelligente Geräte, Sensoren, Aktoren usw.), Anwendungen und Kommunikationskanäle, die innerhalb eines IoT-Ökosystems verwendet werden und Schwachstellen oder Schwachstellen aufweisen können. |

8 Sofortmaßnahmen zur Reduzierung der Cyber-Angriffsfläche

1. Erstellen Sie einen Angriffsflächen-Managementplan

Der erste Schritt zur Reduzierung Ihrer Cyber-Angriffsfläche ist die Entwicklung eines Angriffsflächen-Managementplans. Dieser Plan sollte beinhalten, wie es gehtErfassen und inventarisieren Sie alle bekannten und unbekannten Assets, die die Angriffsfläche Ihrer Umgebung bilden.

Ohne einen umfassenden Überblick über alle Vermögenswerte können Sie Risiken nicht überwachen und mindern. Im Idealfall, Entdeckungsbemühungen sollten den Einsatz von Automatisierung umfassen, um die Dinge zu beschleunigen.Stellen Sie sicher, dass Sie in den Plan Maßnahmen zur Überwachung der Angriffsfläche auf Sicherheitslücken, zur Priorisierung und Eindämmung einbeziehen.

2. Implementieren Sie Zero Trust

Zero-Trust-Sicherheitsprinzipien können Ihre digitale und Social-Engineering-Angriffsfläche drastisch reduzieren. Zero Trust eliminiert die Idee, einem Benutzer oder Gerät, das versucht, auf eine Geschäftsressource zuzugreifen, inhärentes Vertrauen zu schenken. Kontinuierliche Authentifizierung und Autorisierung basierend auf dem Risikoprofil von Zugriffsanfragen verringern die Wahrscheinlichkeit, dass nicht autorisierte Benutzer mithilfe von Social Engineering oder gestohlenen/kompromittierten Anmeldeinformationen in Ihre Umgebung gelangen.

3. Komplexität beseitigen

Ein entscheidendes Merkmal großer Angriffsflächen ist ihre Komplexität. Durch umfassende Bemühungen zur Asset-Erkennung werden oft Dutzende von Assets aufgedeckt, die nicht einmal verwendet werden, aber weiterhin aktiv sind und als potenzielle Pfade in Ihr Netzwerk genutzt werden können. Um die Komplexität zu verringern und Ihre Angriffsfläche weiter zu verkleinern, sollten Sie bei der Trennung oder Aufhebung der Bereitstellung von Ressourcen, die niemand nutzt, rücksichtslos vorgehen, wie zum Beispiel:

- redundante Legacy-Software

- Cloud-Instanzen ohne Arbeitslasten

- Benutzerkonten für ehemalige Mitarbeiter oder ohne gültige Eigentümer (verwaiste Konten)

- Subdomains werden nicht mehr verwendet

4. Überwachen Sie Schwachstellen rund um die Uhr

Threat actors don’t stick to a 9-5 schedule when probing target networks and infrastructure for potential weaknesses. Durch den Einsatz von technischen Lösungen und Menschen ist es unerlässlich, Ihre Angriffsfläche kontinuierlich auf Schwachstellen und Schwachstellen zu überwachen. Fehlkonfigurationen und andere riskante Änderungen können jederzeit auftreten. Um Ihre Angriffsfläche beherrschbar zu halten, ist es wichtig, sie zu entschärfen, bevor sie entdeckt werden.

5. Erstellen Sie starke Benutzerzugriffsprotokolle

Für viele Unternehmen ist der Weg zu Zero Trust nicht gerade kurz. Dennoch ist es möglich, die Angriffsfläche zu verkleinern, indem man den Benutzer stärkt Identität und ZugangProtokolle. Stellen Sie zumindest sicher, dass alle Benutzer nur die Mindestberechtigungen und Ressourcen erhalten, die für die Erledigung ihrer täglichen Arbeit erforderlich sind. Entscheiden Sie sich für eine starke Multifaktor-Authentifizierung (MFA), die Kryptografie mit öffentlichen Schlüsseln als eine der Authentifizierungsoptionen verwendet (z. B. FIDO2, WebAuthn).

6. Verwenden Sie strenge Verschlüsselungsrichtlinien

Wenn sensible Datenquellen in Ihrer IT-Umgebung gespeichert oder übertragen werden, besteht immer die Notwendigkeit, diese Informationen zu verschlüsseln. Ohne Verschlüsselung eröffnen Sie Bedrohungsakteuren zahlreiche Möglichkeiten, auf Ihre wertvollen Informationsbestände zuzugreifen. Durch die Verschlüsselung sind die Daten unlesbar, selbst wenn sie abgefangen oder abgerufen werden.

7. Schützen Sie Ihre Backups

Viele Unternehmen sichern ihre Datenbestände aus Sicherheits-, Notfallwiederherstellungs- oder Geschäftskontinuitätsgründen. Häufig werden diese Backups in Cloud-Speicher-Buckets gespeichert, aber nur allzu häufig kommt es vor, dass Cloud-Speicher-Buckets ungeschützt bleiben. Im Jahr 2022 kam es zu einem Vorfall bei der Sicherheitsdienstgruppe Securitas legt über 1 Million Dateien offenin einem S3-Bucket, der offen bleibt und wahrscheinlich als Backup-Quelle für Mitarbeiterdaten verwendet wird. Gehen Sie bei Backups mit Vorsicht vor und stellen Sie sicher, dass sie mindestens passwortgeschützt sind oder, noch besser, MFA konfiguriert ist.

8. Schulen Sie Ihre Mitarbeiter

Die Schulung Ihrer Mitarbeiter in Cyber-Best Practices und die Sensibilisierung für die verräterischen Anzeichen von Social-Engineering-Angriffen ist eine transformative Möglichkeit, Ihre Angriffsfläche zu reduzieren. Die meisten Unternehmen verfügen zwar über einige Schulungsprogramme zur Cybersicherheit, doch die Schulungsmaterialien sind oft unwirksam und können die Mitarbeiter manchmal verärgern. Herstellung Ausbildung ansprechender, anpassungsfähiger und maßgeschneiderter Durch die Annäherung an die Sprache verschiedener Geschäftsbereiche werden sie wahrscheinlich über länger anhaltendes Sicherheitswissen und ein kontextbezogenes Bewusstsein für Best Practices verfügen.

Cyber-Sensibilisierungsschulungen können Ihnen dabei helfen, Ihre Angriffsfläche zu verwalten

Ein allgemeiner Trend, der sich durch die größeren Sicherheitsherausforderungen der heutigen wachsenden Cyber-Angriffsflächen zieht, ist die Art und Weise, wie menschliche Fehlbarkeit Sicherheitslücken in einem breiteren Spektrum von Punkten als je zuvor öffnet. Es ist möglicherweise nicht möglich, das Risiko menschlicher Fehler vollständig zu reduzieren. Dennoch ist es die Wahrheit Die überwiegende Mehrheit der Fehler ist auf grundlegende Fehler zurückzuführen, die durch ein effektives Cyber-Sensibilisierungsprogramm gemildert werden können.

CybeReady bietet eine Komplettlösung für das Sicherheitsbewusstsein, die Schulungen vollständig automatisiert und gleichzeitig den Mitarbeitern Spaß macht und sie anspricht. Die Plattform erfordert nur minimale IT-Eingriffe, sodass Ihre Mitarbeiter schnell auf Cyberangriffe aufmerksam werden und gemeinsam dazu beitragen können, Ihre Angriffsfläche zu verkleinern.Fordern Sie hier eine Demo an.