Das Schwachstellenmanagement hat angesichts mehrerer aufsehenerregender Cyberangriffe an Bedeutung gewonnen. Eine schwindelerregende 14 Ransomware-Angriffe pro Sekunde im Jahr 2022 auftreten, 20 % mehr als in einer Vorhersage von 2018, während die Cyber Threat Alliance feststellte, dass die Zahl der Ransomware-Angriffe im Jahr 2021 um 365 % zunehmen wird, wobei die Opfer im Durchschnitt 1,1 Millionen US-Dollar erhalten werden.

Viele führen die Vergrößerung der Angriffsfläche als Grund für die zunehmende Zahl von Angriffen an. Unternehmen können das Risiko eines erfolgreichen Cyberangriffs verringern, indem sie Schwachstellen identifizieren und abschwächen und ihre sensiblen Daten, Geräte und Vermögenswerte schützen.

Das Schwachstellenmanagement hat sich zu einer Schlüsselkomponente des Risiko- und Compliance-Managements im Bereich der Cybersicherheit entwickelt. Unternehmen müssen Ressourcen für diese Disziplin bereitstellen, um Cyberrisiken zu verringern und ihre Kunden und ihr Unternehmen nicht zu gefährden.

Was ist Vulnerability Management as a Service?

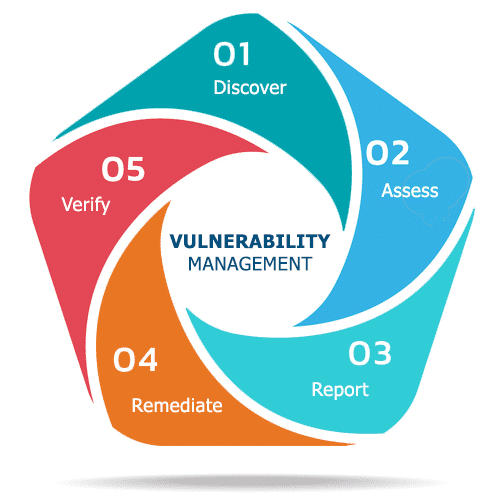

Vulnerability Management as a Service (VMaaS) ist ein Cybersicherheitsdienst, der von Drittanbietern für Unternehmen und öffentliche Einrichtungen angeboten wird. Er soll Organisationen dabei helfen, Sicherheitsschwachstellen in ihren Systemen und ihrer Infrastruktur zu identifizieren, zu bewerten und zu entschärfen.

VMaaS umfasst in der Regel die folgenden Komponenten:

- Schwachstellen-Scanning:Der Einsatz automatisierter Tools zur Ermittlung von Schwachstellen in Systemen und Infrastrukturen, einschließlich Software-, Hardware- und Netzwerkschwachstellen.

- Bewertung der Schwachstellen: Der Prozess der Bewertung der potenziellen Auswirkungen von identifizierten Schwachstellen und Bestimmung des Risikos das sie für eine Organisation darstellen.

- Behebung von Schwachstellen: Der Prozess der Entschärfung oder Beseitigung festgestellter Schwachstellen durch die Implementierung von Sicherheitskontrollen und Patches.

- Berichte und Analysen: Detaillierte Berichte und Analysen über Schwachstellen und die zu ihrer Behebung ergriffenen Maßnahmen.

VMaaS-Anbieter bieten diese Dienste in der Regel auf Abonnementbasis an und können an die spezifischen Anforderungen eines Unternehmens angepasst werden. VMaaS kommt Unternehmen zugute, die mehr Ressourcen, Fachwissen oder Zeit für die Verwaltung ihrer Schwachstellenmanagementprogramme benötigen oder dieses Element der Cybersicherheit einfach an Experten auslagern möchten.

VMaaS-Anbieter bieten in der Regel kontinuierlichen Support an, damit Unternehmen über die neuesten Schwachstellen und bewährte Verfahren für das Schwachstellenmanagement auf dem Laufenden bleiben können. So können sich Unternehmen auf ihr Kerngeschäft konzentrieren und gleichzeitig sicherstellen, dass ihre Systeme und Infrastruktur sicher sind.

Was sind die Unterschiede zwischen einer Schwachstelle, einem Risiko und einer Bedrohung?

- Eine Schwachstelle: eine Schwachstelle in einem System oder Netz, die von einer Bedrohung ausgenutzt werden könnte.

- Eine Bedrohung: eine potenzielle Gefahr, die eine Schwachstelle ausnutzen könnte, um einem Gut Schaden zuzufügen.

- Ein Risiko: der mögliche Schaden, der eintreten könnte.

Die 4 wichtigsten Schwachstellen

1. Schwachstellen im Netz

Eine Schwachstelle in der Cybersicherheit eines Computernetzes ist eine Schwachstelle im Entwurf, in der Implementierung oder in der Konfiguration eines Computernetzes, die es anfälliger für Angriffe machen kann.

- Ransomware: Eine Art von Malware, die Dateien auf einem Computer oder in einem Netzwerk verschlüsselt und dann ein Lösegeld im Austausch für einen Entschlüsselungsschlüssel.

- Phishing und Social-Engineering-Angriffe: Diese können Nutzer dazu verleiten, sensible Informationen preiszugeben, nachdem sie auf bösartige Links geklickt haben.

- Verteilte Denial of Service (DDoS) Angriffe: Dieser Angriff überflutet ein Netzwerk mit Datenverkehr, um den Zugang zu Ressourcen zu stören.

- SQL-Injektion: Der Angreifer nutzt eine Schwachstelle im SQL-Datenbankverwaltungssystem aus, um sich unbefugten Zugang zu Unternehmenssystemen zu verschaffen.

- Man-in-the-Middle-Angriffe (MitM): Ein Angreifer fängt die Kommunikation zwischen zwei Parteien ab, um sensible Informationen zu stehlen.

2. Schwachstellen des Betriebssystems

Zu den Schwachstellen von Betriebssystemen gehören Schwachstellen im Entwurf, in der Implementierung oder in der Konfiguration eines Betriebssystems, die es anfälliger für Angriffe machen können.

- Nicht gepatchte Software: Wenn ein Patch für eine Sicherheitslücke verfügbar ist, aber nicht angewendet wird, ist das System immer noch anfällig.

- Schwache oder leicht zu erratende Passwörter: Viele Betriebssysteme haben schwache Standardpasswörter oder ermöglichen es den Benutzern, leicht zu erratende Passwörter zu wählen, wodurch sie für Brute-Force-Angriffe anfällig sind.

- Unnötige Dienste oder offene Ports: Viele Betriebssysteme verfügen über Dienste oder offene Ports, die für den regulären Betrieb nicht erforderlich sind, und diese können ausgenutzt werden, wenn sie nicht korrekt gesichert sind.

- Falsch konfigurierte Berechtigungen:Falsch konfigurierte Datei- und Verzeichnisberechtigungen können unbefugten Zugriff auf sensible Daten ermöglichen.

- Schwachstellen, die zu einer Ausweitung der Berechtigungen führen: Einige Schwachstellen ermöglichen es Angreifern, erhöhte Privilegien auf einem System zu erlangen, die dann für den Zugriff auf sensible Daten oder weitere Angriffe genutzt werden können.

3. Schwachstellen in der Konfiguration

Schwachstellen in der Konfiguration der Cybersicherheit beziehen sich auf Schwachstellen oder Fehlkonfigurationen in der Art und Weise, wie ein System oder Netzwerk eingerichtet ist, die es anfälliger für Angriffe machen können.

- Unzureichende Zugangskontrollen: Systeme und Netzwerke ohne robuste Zugangskontrollen können es unbefugten Benutzern ermöglichen, auf sensible Daten zuzugreifen oder Angriffe zu starten.

- Unzureichende Netzsegmentierung: Eine unzureichende Netzsegmentierung kann es einem Angreifer, der sich Zugang zu einem Teil des Netzes verschafft, ermöglichen, sich seitlich zu bewegen und auf andere Teile des Netzes zuzugreifen.

- Unzureichende Protokollierung: Systeme, die keine Aktivitäten protokollieren, können die Erkennung von und die Reaktion auf Sicherheitsvorfälle erschweren.

- Ungepatchte Software: Systeme mit ungepatchter Software sind anfällig für bekannte Schwachstellen.

- Unzureichende Datensicherung und Notfallwiederherstellung: Systeme, die nicht über angemessene Sicherungs- und Notfallwiederherstellungspläne verfügen, können zu Datenverlusten oder längeren Systemausfallzeiten führen.

4. Schwachstellen der Anwendung

Anwendungsschwachstellen im Bereich der Cybersicherheit beziehen sich auf Schwachstellen im Design, der Implementierung oder der Konfiguration von Softwareanwendungen, die sie anfälliger für Angriffe machen können.

- Cross-Site-Scripting (XSS): Schwachstellen in der Art und Weise, wie eine Anwendung Benutzereingaben verarbeitet, können es einem Angreifer ermöglichen, bösartigen Code in die Webseite einer Anwendung zu injizieren.

- Fehlerhafte Authentifizierung und Sitzungsverwaltung: Eine mangelhafte Authentifizierung und Sitzungsverwaltung kann es einem Angreifer ermöglichen, die Sitzung eines Benutzers zu übernehmen oder sich unbefugten Zugang zu verschaffen.

- Unsichere Kommunikation: Wenn keine Verschlüsselung verwendet wird oder SSL/TLS-Zertifikate nicht korrekt validiert werden, kann ein Angreifer die Kommunikation abfangen oder verändern.

- Unsichere Speicherung: Sensible Daten nicht richtig verschlüsseln oder Schutz der Daten kann es einem Angreifer ermöglichen, auf sensible Daten zuzugreifen oder sie zu verändern.

- Unsichere Kryptographie: Schwachstellen in der Art und Weise, wie eine Anwendung die Ver- und Entschlüsselung handhabt, können es einem Angreifer ermöglichen, sensible Daten zu entschlüsseln und sich Zugang zu ihnen zu verschaffen.

Was sind Tools für das Schwachstellenmanagement?

Auf dem Markt gibt es eine breite Palette von Tools für das Management von Sicherheitslücken im Internet. Zu den gängigen Tools für das Schwachstellenmanagement gehören:

- Werkzeuge für Penetrationstests: Diese Tools simulieren die Aktionen eines Angreifers und versuchen, Schwachstellen auszunutzen, um sich unbefugten Zugang zu verschaffen. Beispiele für Tools für Penetrationstests gehören Metasploit, Burp Suite und Nmap.

- Werkzeuge zur Konfigurationsverwaltung: Diese Tools verwalten und pflegen die Konfiguration von Systemen und Netzwerkgeräten und können vor Fehlkonfigurationen warnen. Beispiele für Konfigurationsmanagement-Tools sind Ansible, Chef und Puppet.

- Werkzeuge zur Vermögensverwaltung: Mit diesen Tools lassen sich Netzwerk- und Systemressourcen, einschließlich Software und Hardware, verfolgen. Beispiele für Asset-Management-Tools sind Device42, Lansweeper und SolarWinds.

- Tools für die Verwaltung von Sicherheitsinformationen und Ereignissen (SIEM): Diese Tools sammeln und analysieren Protokolldaten aus verschiedenen Quellen, einschließlich Netzwerkgeräten und -systemen, und können auf Sicherheitsvorfälle hinweisen. Beispiele für SIEM-Tools sind Splunk, ArcSight und LogRhythm.

- Endpunktschutz-Plattformen (EPP): Diese Tools schützen Endgeräte vor Malware und anderen Cyber-Bedrohungen, in der Regel durch Antivirus-Software und andere Sicherheitstechnologien. Beispiele hierfür sind McAfee, Symantec und Trend Micro.

5 Gründe für Vulnerability Management as a Service

Schwachstellenmanagement sollte auf der Liste eines jeden CISO oder Sicherheitsverantwortlichen in einem Unternehmen ganz oben stehen. Ob Sie sie als Dienstleistung auslagern oder nicht, kann von mehreren Faktoren abhängen.

Dies sind die fünf wichtigsten Gründe, warum Ihr Unternehmen einen VMaaS-Anbieter in Betracht ziehen sollte:

1. Automatisierung

VMaaS-Anbieter verwenden in der Regel automatisierte Tools und Prozesse, um regelmäßig nach Schwachstellen zu suchen, wodurch potenzielle Sicherheitsprobleme schneller und effizienter erkannt und behoben werden können.

2. Skalierbarkeit

Mit VMasS ist es in der Regel möglich, die Dienste so zu skalieren, dass sie den Anforderungen von Unternehmen jeder Größe gerecht werden, was sie zu einer kostengünstigen Option für Unternehmen jeder Größe macht.

3. Fachwissen

Sie profitieren von einem Team von Sicherheitsexperten, die Sie bei der Interpretation der Scan-Ergebnisse und der Empfehlung von Abhilfemaßnahmen unterstützen können, was Unternehmen zugute kommt, die nicht über eigene Sicherheitsexperten verfügen.

4. Einhaltung der Vorschriften

VMaaS kann Unternehmen helfen, folgende Anforderungen zu erfüllen Compliance-Anforderungen indem sie Schwachstellen erkennen und sicherstellen, dass diese umgehend behoben werden.

5. Kostengünstig

Es entfällt der Bedarf an teurer Hard- und Software und die Kosten für die Einstellung und Schulung von Personal für die Verwaltung.

Einschränkungen bei der Verwendung von Schwachstellen-Management-Diensten

Trotz des Umfangs der Schwachstellenmanagementdienste, die von einem externen Unternehmen bereitgestellt werden, ist mehr erforderlich, um ein Unternehmen vor Schwachstellen zu schützen. Die Wahl eines Best-of-Breed-Partners zur Stärkung der Cybersicherheit Ihres Unternehmens kann einen großen Unterschied beim Schwachstellenmanagement ausmachen.

CybeReady bietet eine Plattform, die es Unternehmen ermöglicht, ihre Cybersicherheitsabwehr gegen simulierte Cyberangriffe in einer sicheren und kontrollierten Umgebung zu bewerten und zu validieren. Die Plattform verfügt über Funktionen wie automatische Simulationen von Cyberangriffen, detaillierte Berichte, Analysen und eine Bibliothek mit Angriffsszenarien.